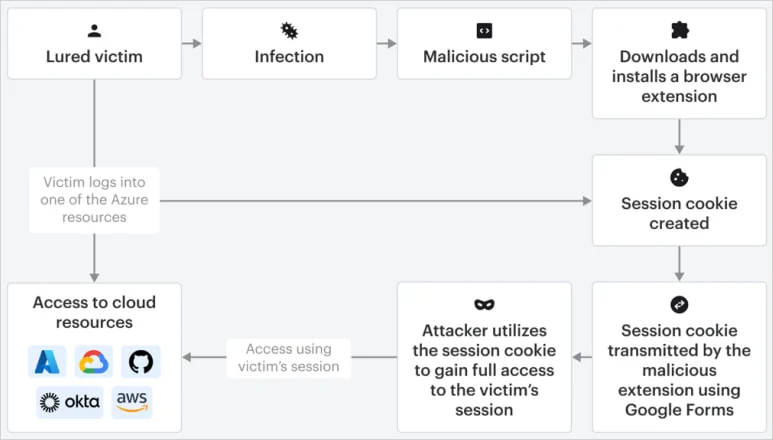

Une nouvelle attaque appelée “Cookie-Bite” a été révélée : elle utilise une extension Chrome malveillante pour voler les cookies de session d’utilisateurs connectés à Azure Entra ID, contournant ainsi la double authentification (MFA) et permettant l’accès continu à des services comme Microsoft 365, Outlook, et Teams.

🎯 Une attaque furtive via extension navigateur

Développée par les chercheurs en sécurité de Varonis, cette attaque repose sur une extension Chrome capable de surveiller les connexions aux services Microsoft. Elle cible deux types de cookies :

- ESTAUTH : jeton de session temporaire, valide jusqu’à 24h ou jusqu’à la fermeture du navigateur.

- ESTSAUTHPERSISTENT : version persistante créée lorsque l’utilisateur sélectionne “Rester connecté”, pouvant durer jusqu’à 90 jours.

L’extension malveillante écoute les connexions à login.microsoftonline.com, filtre les cookies, puis les envoie à l’attaquant via un formulaire Google.

💻 Une menace difficile à détecter

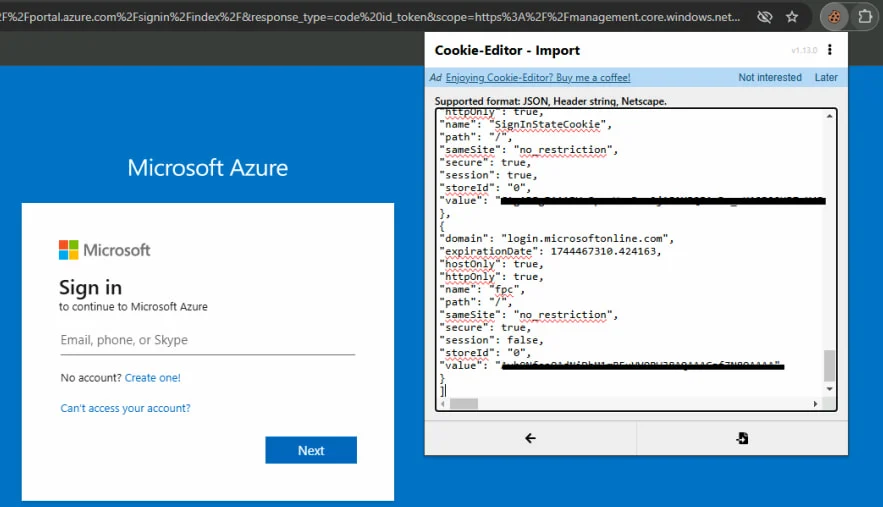

L’extension peut être installée discrètement et réinjectée à chaque démarrage de Chrome via un script PowerShell. Une fois les cookies volés, l’attaquant peut les importer avec un outil comme Cookie-Editor, et accéder au compte de la victime sans déclencher de vérification MFA.

Les attaquants peuvent ensuite :

- Consulter les emails Outlook,

- Accéder à Teams,

- Envoyer des messages,

- Explorer les rôles et utilisateurs via Graph Explorer,

- Et potentiellement étendre leur accès avec des outils comme TokenSmith ou AADInternals.

🛡️ Comment se protéger ?

- Surveiller les connexions anormales, surtout via VPN,

- Appliquer des politiques d’accès conditionnel (CAP) pour restreindre les connexions à des plages IP spécifiques,

- Limiter les extensions Chrome autorisées via des politiques de sécurité (ADMX),

- Bloquer le mode développeur sur les navigateurs d’entreprise.

Pour plus d’actualités sur la cybersécurité et la technologie en Algérie, restez connectés sur DZBytes.